Questa una mail di phishing eBay ricevuta oggi scritta in un italiano abbastanza approssimativo

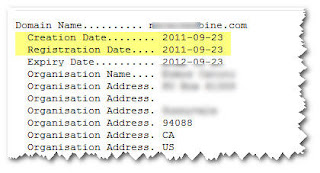

con link a sito di redirect su sito compromesso con whois USA che mostra un interessante codice

che punta a server IT

che punta a server IT

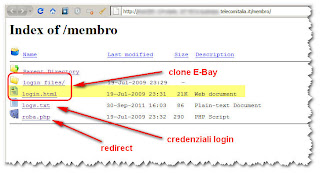

dove troviamo il clone eBay ma non solo

dove troviamo il clone eBay ma non solo

Come si nota dal contenuto del folder che ospita il phishing troviamo anche un file TXT (al momento senza contenuti di rilievo) ma che parrebbe essere utilizzato per salvare le credenziali di accesso digitate sul falso login eBay.

Come si nota dal contenuto del folder che ospita il phishing troviamo anche un file TXT (al momento senza contenuti di rilievo) ma che parrebbe essere utilizzato per salvare le credenziali di accesso digitate sul falso login eBay.

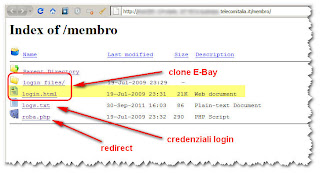

Procedendo nell'analisi dei contenuti si evidenzia la presenza di

un KIT di phishing PayPal , un folder che ospita un clone PayPal, con data peraltro non recente ed, il folder che ospita il clone E-bay con data attuale.

Il KIT presenta comunque date recenti per i contenuti PHP e TXT

che parrebbero confermare anche per questo phishing la scelta da parte dei phishers di utilizzare il salvataggio delle credenziali di accesso sottratte su file TXT e non l'invio delle stesse tramite e-mail.

che parrebbero confermare anche per questo phishing la scelta da parte dei phishers di utilizzare il salvataggio delle credenziali di accesso sottratte su file TXT e non l'invio delle stesse tramite e-mail.

Edgar

con link a sito di redirect su sito compromesso con whois USA che mostra un interessante codice

che punta a server IT

che punta a server IT dove troviamo il clone eBay ma non solo

dove troviamo il clone eBay ma non solo Come si nota dal contenuto del folder che ospita il phishing troviamo anche un file TXT (al momento senza contenuti di rilievo) ma che parrebbe essere utilizzato per salvare le credenziali di accesso digitate sul falso login eBay.

Come si nota dal contenuto del folder che ospita il phishing troviamo anche un file TXT (al momento senza contenuti di rilievo) ma che parrebbe essere utilizzato per salvare le credenziali di accesso digitate sul falso login eBay.Procedendo nell'analisi dei contenuti si evidenzia la presenza di

un KIT di phishing PayPal , un folder che ospita un clone PayPal, con data peraltro non recente ed, il folder che ospita il clone E-bay con data attuale.

Il KIT presenta comunque date recenti per i contenuti PHP e TXT

che parrebbero confermare anche per questo phishing la scelta da parte dei phishers di utilizzare il salvataggio delle credenziali di accesso sottratte su file TXT e non l'invio delle stesse tramite e-mail.

che parrebbero confermare anche per questo phishing la scelta da parte dei phishers di utilizzare il salvataggio delle credenziali di accesso sottratte su file TXT e non l'invio delle stesse tramite e-mail.Edgar