AVVISO ! Ricordo che anche se alcuni links sono lasciati in chiaro negli screenshot, evitate di visitare i siti elencati se non avete preso tutte le precauzioni del caso (sandboxie, noscript, pc virtuale ecc....) !!!! Si tratta di links ad eseguibile poco riconosciuto dai softwares AV.

L'inclusione di pagine nascoste con migliaia di riferimenti a fatti recenti di cronaca o termini molto usati in rete per avvelenare i risultati di una ricerca in rete (SEO poisoning) e' una delle maggiori ed attuali tipologie di attacchi a siti web legittimi.

In questo post vedremo un ulteriore caso, aggiornato ad oggi, di sito italiano compromesso con l'inclusione di probabile Kit di SEO che, anche se nascosto, rivela alcuni particolari analizzando i folders del sito visualizzabili da browser.

Questa la homepage di un sito sviluppato in Joomla che riguarda una societa' sportiva di pallacanestro del nord Italia

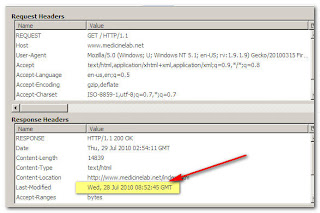

Una visita al sito da browser non rivela niente di particolare, si possono infatti visualizzare le pagine che lo costituiscono, tra cui alcune che dalle date presenti risultano aggiornate di recente

Una visita al sito da browser non rivela niente di particolare, si possono infatti visualizzare le pagine che lo costituiscono, tra cui alcune che dalle date presenti risultano aggiornate di recente

Una ricerca in rete rivela invece, come deve essere nel caso di SEO poisoning, decine di links creati dal crawler del motore di ricerca

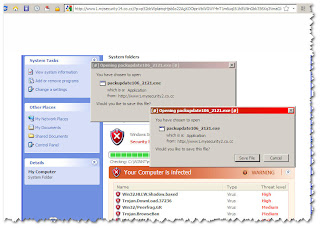

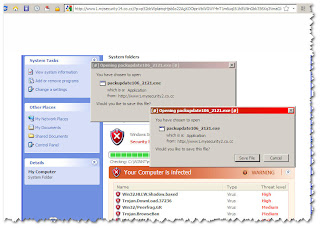

che puntano a pagine incluse nel sito e che se cliccati caricano in sequenza una pagina di fake AV,

che puntano a pagine incluse nel sito e che se cliccati caricano in sequenza una pagina di fake AV,

con VT

con VT

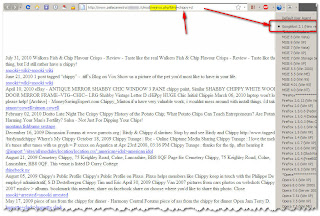

e successivamente, per altre interrogazioni dello stesso link alcune pagine di fakes motori di ricerca con links a siti di dubbia affidabilita'

Per documentare meglio questa analisi faro' riferimento ad un mio precedente post che riguarda il SEO poisoning.

Gestione di attacchi SEO

Una volta che il sito ospitante e' stato identificato e compromesso con successo, viene caricato ed installato sul sito vittima legittimo il kit SEO

Al centro dell'attacco c'e' la capacita' di alimentare i motori di ricerca con contenuti da indicizzare per reindirizzare gli utenti a siti dannosi.

A tale fine il kit deve distinguere tra le diverse origini per la richiesta della pagina:

• crawler dei motori di ricerca

• utenti che arrivano tramite i motori di ricerca

• gli utenti che visitano la pagina

Il kit utilizza in genere uno script PHP centrale per gestire tutte le richieste di pagine. Cio' rende piu' semplice fare le distinzioni sopra all'arrivo di richieste di pagina. Per identificare il crawler, si possono esaminare sia l'IP di chi richiede la pagina comparandolo con una opportuna lista di IP conosciuti per quel motore di ricerca ma anche ad esempio utilizzare la stringa di UserAgent ecc...

Quando lo script PHP determina che la richiesta della pagina e' da un crawler, restituira' gli opportuni contenuti Questi possono essere generati dinamicamente …..................................

.

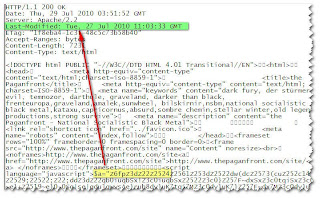

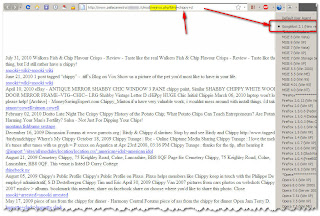

Ecco infatti che se visitiamo il sito visto ora con USER AGENT quello relativo a GoogleBot abbiamo

dove il layout originale del sito di pallacanestro lascia il posto ad una pagina ricca di contenuti testuali, riferiti a notizie di cronaca anche recenti, e con links ad altre pagine simili sempre sul medesimo sito.

dove il layout originale del sito di pallacanestro lascia il posto ad una pagina ricca di contenuti testuali, riferiti a notizie di cronaca anche recenti, e con links ad altre pagine simili sempre sul medesimo sito.

Come si vede dall'url siamo in presenza di pagina generata tramite codice php che accetta una stringa di caratteri costituita dalle parole che dovranno apparire nel testo .

A riprova possiamo forzare la creazione di una pagina di test passando al codice php una stringa es. “xxxxxxxxxxxxxxxxxx.....” che generera' sia il titolo della pagina che l'inclusione nella stessa della stringa relativa.

La possibilita' di visualizzare parzialmente i contenuti del probabile KIT di Seo ci permette anche di evidenziare i seguenti files

La possibilita' di visualizzare parzialmente i contenuti del probabile KIT di Seo ci permette anche di evidenziare i seguenti files

Oltre al codice php che e' quello che genera la pagina da passare al motore di ricerca notiamo alcuni files txt che dal nome parrebbero fare riferimento ad una possibile cache dei contenuti generati.

Interessante il file cache2.txt

che presenta una lista, costantemente aggiornata in realtime, di tutte le pagine create dal KIT di SEO.

che presenta una lista, costantemente aggiornata in realtime, di tutte le pagine create dal KIT di SEO.

Edgar

Questa la homepage di un sito sviluppato in Joomla che riguarda una societa' sportiva di pallacanestro del nord Italia

Una visita al sito da browser non rivela niente di particolare, si possono infatti visualizzare le pagine che lo costituiscono, tra cui alcune che dalle date presenti risultano aggiornate di recente

Una visita al sito da browser non rivela niente di particolare, si possono infatti visualizzare le pagine che lo costituiscono, tra cui alcune che dalle date presenti risultano aggiornate di recenteUna ricerca in rete rivela invece, come deve essere nel caso di SEO poisoning, decine di links creati dal crawler del motore di ricerca

che puntano a pagine incluse nel sito e che se cliccati caricano in sequenza una pagina di fake AV,

che puntano a pagine incluse nel sito e che se cliccati caricano in sequenza una pagina di fake AV, con VT

con VT

e successivamente, per altre interrogazioni dello stesso link alcune pagine di fakes motori di ricerca con links a siti di dubbia affidabilita'

Per documentare meglio questa analisi faro' riferimento ad un mio precedente post che riguarda il SEO poisoning.

Gestione di attacchi SEO

Una volta che il sito ospitante e' stato identificato e compromesso con successo, viene caricato ed installato sul sito vittima legittimo il kit SEO

Al centro dell'attacco c'e' la capacita' di alimentare i motori di ricerca con contenuti da indicizzare per reindirizzare gli utenti a siti dannosi.

A tale fine il kit deve distinguere tra le diverse origini per la richiesta della pagina:

• crawler dei motori di ricerca

• utenti che arrivano tramite i motori di ricerca

• gli utenti che visitano la pagina

Il kit utilizza in genere uno script PHP centrale per gestire tutte le richieste di pagine. Cio' rende piu' semplice fare le distinzioni sopra all'arrivo di richieste di pagina. Per identificare il crawler, si possono esaminare sia l'IP di chi richiede la pagina comparandolo con una opportuna lista di IP conosciuti per quel motore di ricerca ma anche ad esempio utilizzare la stringa di UserAgent ecc...

Quando lo script PHP determina che la richiesta della pagina e' da un crawler, restituira' gli opportuni contenuti Questi possono essere generati dinamicamente …..................................

.

Ecco infatti che se visitiamo il sito visto ora con USER AGENT quello relativo a GoogleBot abbiamo

dove il layout originale del sito di pallacanestro lascia il posto ad una pagina ricca di contenuti testuali, riferiti a notizie di cronaca anche recenti, e con links ad altre pagine simili sempre sul medesimo sito.

dove il layout originale del sito di pallacanestro lascia il posto ad una pagina ricca di contenuti testuali, riferiti a notizie di cronaca anche recenti, e con links ad altre pagine simili sempre sul medesimo sito.Come si vede dall'url siamo in presenza di pagina generata tramite codice php che accetta una stringa di caratteri costituita dalle parole che dovranno apparire nel testo .

A riprova possiamo forzare la creazione di una pagina di test passando al codice php una stringa es. “xxxxxxxxxxxxxxxxxx.....” che generera' sia il titolo della pagina che l'inclusione nella stessa della stringa relativa.

La possibilita' di visualizzare parzialmente i contenuti del probabile KIT di Seo ci permette anche di evidenziare i seguenti files

La possibilita' di visualizzare parzialmente i contenuti del probabile KIT di Seo ci permette anche di evidenziare i seguenti files

Oltre al codice php che e' quello che genera la pagina da passare al motore di ricerca notiamo alcuni files txt che dal nome parrebbero fare riferimento ad una possibile cache dei contenuti generati.

Interessante il file cache2.txt

che presenta una lista, costantemente aggiornata in realtime, di tutte le pagine create dal KIT di SEO.

che presenta una lista, costantemente aggiornata in realtime, di tutte le pagine create dal KIT di SEO.Edgar