Filoutage mi segnala un phishing Mediolanum che si distingue sia per l'indirizzo web di phishing altamente ingannevole ma anche per i contenuti stessi del sito che cerca di acquisire i codici personali con lo stratagemma di una ricarica gratuita da 50 euro del nostro cellulare.

Vediamo i dettagli:

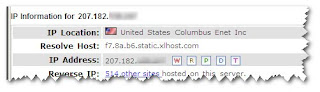

Il sito e' ospitato su servizio USA di hosting web come vediamo sia dal whois che dalla pagina home del sito che ospita il phishing

La registrazione del dominio e' in data di ieri

La registrazione del dominio e' in data di ieri

e nel dettaglio propone nomi italiani

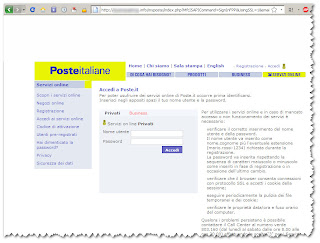

La struttura del sito e' molto curata.

Questa la homepage di phishing

dove una volta inseriti l user name ed il codice di accesso attraverso il tastierino numerico virtuale , viene proposta questa pagina che invita ad introdurre il numero telefonico per attivare la ricarica da 50 EURO presentando anche l'user name introdotto nel login per aumentare la credibilita' del sito

dove una volta inseriti l user name ed il codice di accesso attraverso il tastierino numerico virtuale , viene proposta questa pagina che invita ad introdurre il numero telefonico per attivare la ricarica da 50 EURO presentando anche l'user name introdotto nel login per aumentare la credibilita' del sito

il successivo passaggio richiede, per confermare la ricarica, il secondo codice numerico segreto di accesso

una volta inserito il quale si passa alla schermata di conferma dell'operazione dove cliccando sulla scelta 'fine sessione' si viene rediretti sul reale sito della banca.

una volta inserito il quale si passa alla schermata di conferma dell'operazione dove cliccando sulla scelta 'fine sessione' si viene rediretti sul reale sito della banca.

Come si vede una accurata sequenza di pagine, su URL ingannevole, per cercare di trarre in inganno il maggior numero possibile di utenti Mediolanum, e che questa volta acquisisce anche il numero di cellulare di chi cadesse nel phishing che, al limite, potrebbe anche essere anche utilizzato a supporto di ulteriori tentativi di phishing.

Edgar

Vediamo i dettagli:

Il sito e' ospitato su servizio USA di hosting web come vediamo sia dal whois che dalla pagina home del sito che ospita il phishing

La registrazione del dominio e' in data di ieri

La registrazione del dominio e' in data di ieri

e nel dettaglio propone nomi italiani

La struttura del sito e' molto curata.

Questa la homepage di phishing

dove una volta inseriti l user name ed il codice di accesso attraverso il tastierino numerico virtuale , viene proposta questa pagina che invita ad introdurre il numero telefonico per attivare la ricarica da 50 EURO presentando anche l'user name introdotto nel login per aumentare la credibilita' del sito

dove una volta inseriti l user name ed il codice di accesso attraverso il tastierino numerico virtuale , viene proposta questa pagina che invita ad introdurre il numero telefonico per attivare la ricarica da 50 EURO presentando anche l'user name introdotto nel login per aumentare la credibilita' del sito

il successivo passaggio richiede, per confermare la ricarica, il secondo codice numerico segreto di accesso

una volta inserito il quale si passa alla schermata di conferma dell'operazione dove cliccando sulla scelta 'fine sessione' si viene rediretti sul reale sito della banca.

una volta inserito il quale si passa alla schermata di conferma dell'operazione dove cliccando sulla scelta 'fine sessione' si viene rediretti sul reale sito della banca.

Come si vede una accurata sequenza di pagine, su URL ingannevole, per cercare di trarre in inganno il maggior numero possibile di utenti Mediolanum, e che questa volta acquisisce anche il numero di cellulare di chi cadesse nel phishing che, al limite, potrebbe anche essere anche utilizzato a supporto di ulteriori tentativi di phishing.

Edgar