AVVISO ! Ricordo, come sempre, che anche se alcuni links sono in chiaro, evitate di visitare i siti elencati se non avete preso tutte le precauzioni del caso (sandboxie, noscript, pc virtuale ecc...

Sempre molto attivo l'uso di forum IT male o per niente amministrati, che propongono posts con links a malware e falsi AV.

Si tratta sempre di post creati da utenti 'fake' solo allo scopo di diffondere i links pericolosi.

Ecco un esempio di post su forum IT

che questa mattina proponeva links a questa pagina di falso player

che questa mattina proponeva links a questa pagina di falso player

che distribuisce un eseguibile spacciato come addon video.

che distribuisce un eseguibile spacciato come addon video.

Una analisi VT mostra

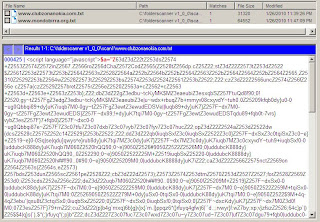

Questa volta, l'eseguibile ha un codice che si modifica ad ogni nuovo download praticamente in tempo reale, come si nota dagli hash dei files malevoli scaricati piu' volte con intervallo di qualche secondo l'uno dall'altro.

Piu' interessante questo forum, sempre IT, (notare la data aggiornata ad oggi per gli ultimi posts)

che propone links ad un nuovo layout di falso sito di filmati con contenuti porno

Questa nuova distribuzione di eseguibili, come install di flash player,

Questa nuova distribuzione di eseguibili, come install di flash player,

vede una analisi VT

vede una analisi VT

identificare il malware anche come file Waledac (la nota botnet) e non come succede sempre piu' spesso ultimamente, come fake AV.

Potrebbe quindi trattarsi di un nuovo tentativo di ampliare la botnet in previsione del suo utilizzo per la prossima ricorrenza di San Valentino che ha sempre visto negli ultimi anni, l'uso di botnet per distribuire spam pericoloso.

Al momento un whois del falso sito di filmati punta a

Edgar

Edgar

Sempre molto attivo l'uso di forum IT male o per niente amministrati, che propongono posts con links a malware e falsi AV.

Si tratta sempre di post creati da utenti 'fake' solo allo scopo di diffondere i links pericolosi.

Ecco un esempio di post su forum IT

che questa mattina proponeva links a questa pagina di falso player

che questa mattina proponeva links a questa pagina di falso player che distribuisce un eseguibile spacciato come addon video.

che distribuisce un eseguibile spacciato come addon video.Una analisi VT mostra

Questa volta, l'eseguibile ha un codice che si modifica ad ogni nuovo download praticamente in tempo reale, come si nota dagli hash dei files malevoli scaricati piu' volte con intervallo di qualche secondo l'uno dall'altro.

Piu' interessante questo forum, sempre IT, (notare la data aggiornata ad oggi per gli ultimi posts)

che propone links ad un nuovo layout di falso sito di filmati con contenuti porno

Questa nuova distribuzione di eseguibili, come install di flash player,

Questa nuova distribuzione di eseguibili, come install di flash player, vede una analisi VT

vede una analisi VT

identificare il malware anche come file Waledac (la nota botnet) e non come succede sempre piu' spesso ultimamente, come fake AV.

Potrebbe quindi trattarsi di un nuovo tentativo di ampliare la botnet in previsione del suo utilizzo per la prossima ricorrenza di San Valentino che ha sempre visto negli ultimi anni, l'uso di botnet per distribuire spam pericoloso.

Al momento un whois del falso sito di filmati punta a

Edgar

Edgar