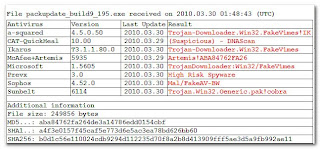

Premetto che non si tratta di un post per testare l'efficienza di uno specifico antivirus rispetto ad altri, ma si tratta piuttosto di un particolare utilizzo di un noto, ed a mio parere, buon antivirus anche in versione free il cui nome risulta spesso presente ad esempio in reports Virus Total dove altri software AV di note aziende non compaiono.(tenendo sempre conto delle possibili differenti risposte di un Av quando eseguito in ambiente come quello di VT e con scansione on-line on-demand ).

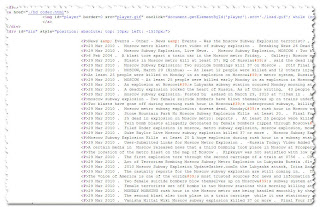

L'utilizzo del tool Webscanner creato in Autoit per scaricare i sorgenti delle pagine web da un elenco di indirizzi ottenuto con un reverse IP, e' certamente utile per poter analizzare grosse quantita' di source di html che sarebbe molto difficoltoso scaricare manualmente.

Basti pensare che in circa due ore e mezza di 'lavoro' il tool Webscanner a scaricato quasi 5.000 sorgenti di homepage in formato testo relativi ai possibili domini colpiti da inclusione di javascript offuscato Torpig ed analizzati nel post precedente.

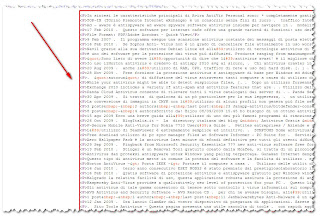

A questo punto, essendo disponibile gratuitamente in rete il noto antivirus Avira AntiVir Personal FREE ho voluto testarne il comportamento scansionando i folder contenenti i sorgenti html in formato txt risultanti da una scansione webscanner.

Ecco i risultati che si dimostrano in linea con quanto ottenuto ricercando manualmente la stringa relativa allo script java offuscato nei sources delle pagine scaricate

Il numero dei siti compromessi trovato e' praticamente lo stesso di quello ottenuto analizzando manualmente i sources delle pagine e dimostra come in questi casi l'uso di un antivirus possa aiutare, chi naviga in rete, ad individuare eventuali siti compromessi e diventati pericolosi a seguito di attacchi.

Il numero dei siti compromessi trovato e' praticamente lo stesso di quello ottenuto analizzando manualmente i sources delle pagine e dimostra come in questi casi l'uso di un antivirus possa aiutare, chi naviga in rete, ad individuare eventuali siti compromessi e diventati pericolosi a seguito di attacchi.

L'utilizzo del tool Webscanner creato in Autoit per scaricare i sorgenti delle pagine web da un elenco di indirizzi ottenuto con un reverse IP, e' certamente utile per poter analizzare grosse quantita' di source di html che sarebbe molto difficoltoso scaricare manualmente.

Basti pensare che in circa due ore e mezza di 'lavoro' il tool Webscanner a scaricato quasi 5.000 sorgenti di homepage in formato testo relativi ai possibili domini colpiti da inclusione di javascript offuscato Torpig ed analizzati nel post precedente.

A questo punto, essendo disponibile gratuitamente in rete il noto antivirus Avira AntiVir Personal FREE ho voluto testarne il comportamento scansionando i folder contenenti i sorgenti html in formato txt risultanti da una scansione webscanner.

Ecco i risultati che si dimostrano in linea con quanto ottenuto ricercando manualmente la stringa relativa allo script java offuscato nei sources delle pagine scaricate

Il numero dei siti compromessi trovato e' praticamente lo stesso di quello ottenuto analizzando manualmente i sources delle pagine e dimostra come in questi casi l'uso di un antivirus possa aiutare, chi naviga in rete, ad individuare eventuali siti compromessi e diventati pericolosi a seguito di attacchi.

Il numero dei siti compromessi trovato e' praticamente lo stesso di quello ottenuto analizzando manualmente i sources delle pagine e dimostra come in questi casi l'uso di un antivirus possa aiutare, chi naviga in rete, ad individuare eventuali siti compromessi e diventati pericolosi a seguito di attacchi.Edgar